Как пережить рост компании: масштабирование IT-инфраструктуры — практические решения 2026

98

Рост бизнеса редко идёт равномерно. Он бывает:

- Линейным — когда постепенно увеличиваются продажи, расширяется команда, наращивается клиентская база. На таких этапах IT-система получает нагрузку, с которой может справляться, если было заложено небольшое "впрок".

- Скачкообразным (hockey stick) — резкий прирост пользователей, например, после запуска нового продукта или подписания стратегического партнёрства. Здесь инфраструктура может “залиться” за считанные недели.

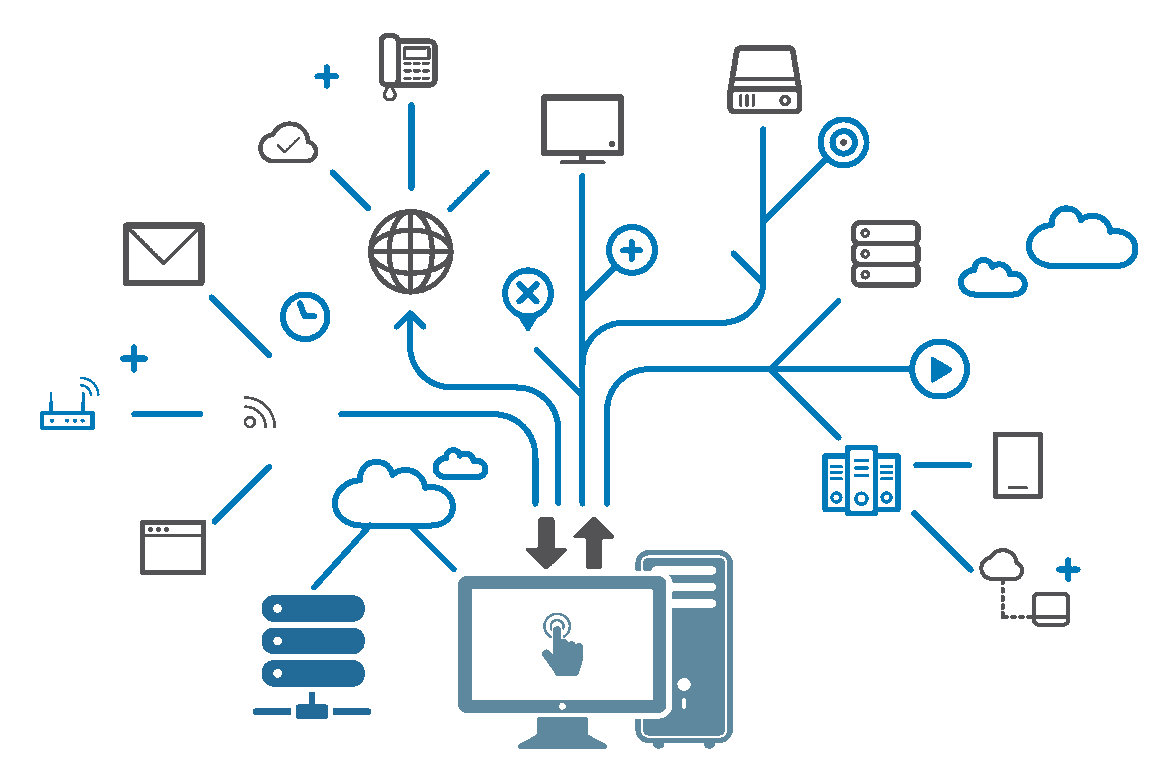

- Ветвящимся — географическое или организационное расширение: появляются новые филиалы, рынки, вертикали. В таких случаях нагрузка распределена, но усложняются процессы, требования к связности и платформенному единству.

Каждая из моделей приводит к увеличению ИТ-потребностей: больше пользователей, больше транзакций, больше потребления данных, больше внутренних и внешних сервисов. Однако большинство небольших и средних компаний не закладывают этот рост в архитектуру инфраструктуры — особенно в этап, когда “вроде ещё всё работает”.

Тревожные признаки начинают проявляться малозаметно:

- время простоя (downtime) увеличивается: сначала раз в месяц, потом — каждую неделю

- появляются баги — в компонентах, которые раньше годами работали стабильно

- внутренняя поддержка перестаёт справляться с задачами: сотрудники тратят всё больше времени на "пожары", а не на развитие систем

Следствия — ощутимые:

- Скорость обработки запусков новых продуктов падает.

- Клиентские сервисы испытывают задержки, страдает SLA.

- Команды разработки “замерзают” — они не могут тестировать, обновлять, выкатывать фичи из-за неустойчивой среды.

Итог — потеря темпов. Бизнес вроде растёт, а технологии его тормозят. Поэтому вопрос масштабирования ИТ-инфраструктуры выходит на первый план сразу после выхода за стартовые рамки.

Как определить, что инфраструктура достигла "потолка"

Не всегда рост инфраструктурных проблем проявляется очевидно. Они могут маскироваться под "временные сложности", удачно совпавшие с внешними причинами. Но если вы хотите объективно оценить зрелость своей ИТ-системы — начните с диагностики.

Вот на что обращают внимание технические директора и ИТ-руководители:

- Скорость масштабирования сервисов. Насколько быстро вы можете развернуть дополнительную среду разработки, создать нового клиента в CRM, добавить филиал в BI-систему?

- Наличие резервирования. Когда последний раз тестировали recovery-план? Есть ли отказоустойчивость в базах данных? Автоматизирован ли failover?

- Ручные процессы. Чем больше вручную делаются развёртывания, подключения пользователей, реакции на инциденты — тем сложнее масштабироваться. Автоматизация — ключевой фактор гибкости.

Также есть жирные метрики, на которые уже ориентируются CTO:

- Latency при росте пользователей. Если задержка операций увеличивается экспоненциально на 1000+ пользователей — это архитектурная проблема, а не просто нехватка серверов.

- Кросс-показатель “затраты на поддержку per user” (и в деньгах, и в часах). При росте в x2 пользователи нельзя увеличивать нагрузку на команду в той же пропорции.

- “Операционной неопределенности” (или хаоса). Это неформальный термин, но вы поймёте его по частоте фраз вроде “да вроде вчера работало” или “а кто может перекинуть права для новой команды?”

Чтобы структурировать этот процесс, используйте простой self-check-лист. Если у вас совпадает от 3 и более пунктов — стоит срочно планировать пересмотр архитектуры:

- Часто стали “теряться” логи и события — сложно отследить, что произошло в системе

- Администраторы вручную выдают права, создают виртуалки, привязывают e-mail

- Ваша база данных одна, и она “подвисает” несколько раз в день

- Нельзя быстро развернуть копию прод-системы (или хотя бы staging)

- При инциденте время реакции превышает SLA более чем в 30% случаев

- Нет нормального мониторинга метрик “на живую” — используете логи задним числом

- Обновления деплоятся ночью вручную и “вдруг” ломают связанные модули

Часто компании до последнего работают “на коленке”, считая, что всё успеют переделать потом. Но “потом” часто наступает в виде критического сбоя на этапе суда с крупным клиентом, и тогда цена масштаба оказывается слишком высокой.

Масштабирование ≠ «добавим серверов». Что меняется концептуально

Одна из типичных стратегий на этапах роста: “Сервера не тянут? Добавим ещё три”. В некоторых случаях это помогает, но в подавляющем большинстве — откладывает системные проблемы. Почему?

Есть два типа масштабирования:

- Вертикальное — наращиваем ресурсы одного узла (процессор, память, диск). Просто, но быстро достигает верхней планки и не даёт отказоустойчивости.

- Горизонтальное — добавляем узлы и перераспределяем нагрузку. Сложнее в архитектуре, но именно оно обеспечивает масштабируемость и устойчивость.

Главная ошибка: думать, что можно капельно добавлять ресурсы и масштабироваться кратно. На деле при ×3 росте бизнес-показателей вам может потребоваться ×10 рост вычислительных и архитектурных возможностей с новой логикой обработки.

Поэтому любое масштабирование — это не просто решение о серверах, это вопрос об архитектуре. Несколько примеров почему:

- Монолитная архитектура нечувствительна к масштабированию частями. Вы не можете масштабировать только один функционал, не увеличив весь блок. В микросервисном подходе — можно.

- DevOps-процессы. Их зрелость определяет, как быстро вы масштабируете сами продукты, а не только серверы. Без CI/CD, GitOps, IaC вы не сможете управлять многочисленными окружениями и простыми тиражами развертывания.

- Автоматизация. Как вы будете масштабировать инфраструктуру, если каждый шаг делается вручную? Добавьте 5 клиентов — и у вас вырастет 100 задач ручного администрирования. Это тупик.

Точка невозврата наступает именно тогда, когда инфраструктура не просто начинает "не справляться", а становится барьером развития продукта. И в такой момент важно понимать — никакая закупка серверов не спасёт. Требуется пересмотр архитектурных принципов.

3 сценария масштабирования в 2026: от минимального к зрелому

Масштабирование — не “один правильный способ”. Есть три типичных сценария 2026 года, которые компании выбирают в зависимости от зрелости и потребностей.

Сценарий 1: “Гибридное + частичный облак” — для компаний до 100 человек

- Подходит, если вы не готовы мигрировать всё, но уже ощущаете давление нагрузки.

- Что делается: вынос второстепенных процессов (отчетность, коммуникации, бэкапы) в облако. Ядро — остаётся на локальных серверах или колокации.

- Инструменты: MS Exchange Online, Google Workspace, бэкапы в облако через Veeam или Bacula, API-интеграции через iPaaS.

- Плюсы: быстро реализуемо (до 1 месяца), практически без риска.

- Минусы: ограниченное влияние на саму производительность ядра; сложности в управлении гибридной средой при отсутствии ИТ-отдела.

Когда рост упирается в связность офисов, качество LAN/WAN и безопасность периметра, логичным шагом становится пересмотр и сопровождение корпоративной сети “под масштаб”: https://conceptsystems.by/uslugi/sozdanie-i-administrirovanie-korporativnyh-setej/.

Это хороший способ снизить пиковые нагрузки, не трогая главную систему. Подходит, если рост происходил недавно.

Сценарий 2: Полная переархитектуризация с контейнеризацией и CI/CD

- Подходит компаниям, фокус которых — технологический продукт.

- Что делается: перестраивается архитектура под микросервисы, запускается контейнеризация на Kubernetes, создаются CI/CD пайплайны. Всё управляется как код (Infrastructure as Code).

- Инструменты: Docker, Helm, GitOps, ArgoCD, Terraform, Prometheus.

- Время: 3–6 месяцев подготовки и миграции, при наличии DevOps-команды или с привлечением MSP.

- Плюсы: высокая гибкость, быстрые тиражи, надёжность за счёт оркестрации и масштабирования PODов.

- Минусы: требует зрелости команды и процессов; рост ошибок в начале из-за смены парадигмы.

Это уже не просто масштабирование — это инвестиция в будущее, особенно актуальная для digital-first компаний.

Сценарий 3: Мультиоблачная стратегия для распределённого бизнеса

- Выбирается, когда бизнес работает в нескольких регионах или странах, и нужна отказоустойчивая глобальная архитектура.

- Что делается: строится распределённая система, развёрнутая в разных облачных средах (например, AWS и Selectel), с активным auto-scaling, георазделением, балансировкой трафика, CDN-интеграцией.

- Инструменты: Multi-region Kubernetes-кластеры, HashiCorp Consul/Mesh, Cloudflare, ELB, Datadog для аналитики, Terraform для управления инфраструктурой через код, Ansible для конфигураций.

- Реализация: при наличии strong-infra команды или MSP с мультиоблачной компетенцией. Окупаемость — при объёме от 1000+ клиентов ежедневно, высокой SLA-чувствительности и наличии юрисдикционных рисков.

- Плюсы: масштабируемость и надёжность мирового уровня, независимость от одного провайдера, гибкость развёртывания в разных точках присутствия.

- Минусы: высокая сложность мониторинга (нужен централизованный observability), значительные расходы на координацию между облаками, необходимость исполнять комплексную политику безопасности и соответствия в нескольких средах.

Микропример: техотдел стартапа переехал в Израиль, продукт остался в Беларуси. SLA доставки данных для утренней аналитики упал на 23% из-за латентности сети и нераспределённой архитектуры.

Мультиоблачные стратегии часто кажутся избыточными. Но как только появляются филиалы в Алматы и Варшаве, или продажи начинают классифицироваться как персональные данные клиентов ЕС — переход на распределённую архитектуру с автошкалированием перестаёт быть «далёкой перспективой» и становится основой развития.

Кого подключать вовремя: внутренние роли и аутсорсинг

Ошибка многих растущих компаний — ожидание, что всё “вытянет” текущая небольшая DevOps-команда. Это работает до предела. А потом нет ни времени на рефакторинг, ни ресурсов на реагирование, ни возможности адаптировать процессы. Масштабирование требует не новых людей, а новых ролей.

Внутри команды часто не хватает следующих компетенций:

- Observability engineer — человек, ответственный за целостную систему мониторинга, логирования, трассировки событий. Без наблюдаемости архитектура быстро превращается в “чёрный ящик”.

- SecOps / Compliance инженер — особенно важен при выходе в области с жёстким регулированием (например, ЕС / финтех / здравоохранение). Участвует в создании политики безопасности, управлении настройками доступа, настройке сканеров уязвимостей и шифровании данных.

- Platform owner — роль, отвечающая за внутреннюю инфраструктурную платформу: шаблоны, пайплайны, модули, слои абстракции. Он обеспечивает, чтобы дев-команды работали с платформой, а не поверх неё.

Рынок с 2023 по 2026 год показывает: компании, которые не закладывают эти роли, масштабируются долго и с “откатами”.

Когда ресурсов явно не хватает или команда не успевает охватить всю инфраструктуру, оптимальным становится привлечение MSP (Managed Service Provider). Особенно в случаях:

- Срочная инфраструктурная миграция (например, из-за выкупа бизнеса или внешних рисков)

- 24/7 поддержка — масштабируемые сервисы не дожидаются понедельника

- Внедрение новых инструментов: Terraform, Prometheus, Vault, Grafana Loki — требуют опыта и настройки best practices

Для закрытия задач поддержки, мониторинга и регулярного администрирования в режиме роста часто подключают аутсорс‑сисадмина по SLA: https://conceptsystems.by/uslugi/uslugi-sistemnogo-administratora/.

А как выбрать аутсорсингового партнёра?

- Обратите внимание на специализацию по типу систем (Legacy, микросервисы, публичные/частные облака).

- SLA важнее срока внедрения. Если вам обещают сделать за 2 недели, но не несут ответственность за отказоустойчивость — это не масштабирование, это делегирование паники.

В Беларуси в 2026 году всё больше ИТ-аутсорсеров выходят на рынок “инфраструктуры как сервиса”. Компании с историей в 4–6 лет, которые вложились в обучение облачным технологиям и регуляторику ЕАЭС, выигрывают у коротких фриланс-команд в вопросах стабильности и ответственности.

На что обратить внимание при выборе поставщиков облачных решений в Беларуси и СНГ в 2026

Переход в облако — вопрос не столько инфраструктуры, сколько экосистемы. Выбирая провайдера, стоит смотреть не на “диск+ОЗУ”, а на доступность, зрелость платформы и возможности разработки.

Пять ключевых критериев 2026 года:

- География размещения и каналы связи. Где находятся ваши узлы? Есть ли точки выхода на национальные каналы передачи данных? Как организована последняя миля — особенно если часть пользователей в регионах или работает по мобильной связи.

- Сертификация провайдера. Есть ли ISO 27001 / ISO 27018? Поддерживает ли он GDPR? Занесён ли в реестры регуляторов (например, НББ / регулятор в РФ или Казахстане)?

- Административные инструменты. Предоставляет ли провайдер API для управления инфраструктурой? Есть ли SDK? Насколько удобна панель управления ресурсами? Есть ли RBAC для делегирования прав, audit-trail, отчёты?

- Проактивность и продуктивность поддержки. В 2026 году SLA техподдержки — это уже не просто “почта и тикет”. Ищите провайдеров, у которых 1-я линия разбирается в продуктах, есть Telegram/Slack-чат с вашими инженерами, и минимум — один выделенный сопровождатель (TAM).

- Подход: “витрина или продукт”. Облако, где вам продают лишь “серверы с настройками”, превращается в коммодити. Облако-продукт — это набор сервисов, API, аналитика, логика интеграций, готовые пайплайны — экосистема развития. Именно такие платформы становятся конкурентным преимуществом бизнеса.

Мини-инструмент: 4 вопроса для оценки провайдера

- Могу ли я масштабировать инстансы и хранилище из API, без логина в панель?

- Отвечает ли поддержка в течение 15 минут по каналу, доступному вашей команде 24/7?

- Есть ли публично доступная документация и статус-индикатор доступности?

- Гарантирует ли провайдер отказоустойчивость узлов на уровне дата-центров и зон доступности?

Белорусский рынок в 2026 году предлагает достойный выбор: от локальных дата-центров вроде beCloud с фокусом на государственные и финансовые проекты до международных платформ в Минске и Вильнюсе, работающих по модели IaaS + DevOps-as-a-Service. Главное — задавать правильные вопросы и думать не о цене тарифа, а об эффективности инфраструктуры в реальных задачах вашего бизнеса.

Что можно (и нужно) автоматизировать для стабильного масштабируемого роста

Рост компании без автоматизации — как попытка управлять мегаполисом с блокнотом и телефоном. Каждый новый пользователь, продукт, команда добавляют десятки мелких операций, которые вручную вести невозможно. Но важно помнить: автоматизация — не самоцель. Начинать стоит с областей, где выигрыш очевиден.

Три направления, где автоматизация даёт максимум эффекта при масштабировании:

- Мониторинг и инциденты. Использование систем наблюдаемости (observability), которые автоматически собирают логи, метрики, трассировки и отправляют оповещения. Примеры: Prometheus, Grafana, Loki, PagerDuty, Zabbix для гибридных решений.

- Развёртывание и CI/CD пайплайны. Непрерывная интеграция и доставка с автоматической сборкой, тестированием, деплоем. Инструменты: Jenkins, GitLab CI, ArgoCD, Tekton, DroneCI. DevOps из “ремесла” становится поточным производством.

- Infrastructure as Code (IaC). Управление всей инфраструктурой (серверами, сетями, настройками) через код. Это позволяет масштабировать среду быстро, повторяемо и без “человеческого фактора”. Используются Terraform, Pulumi, CloudFormation, Ansible.

Пример: компания с 600 пользователями сократила время подключения новой команды (10+ человек, VPN, сервисные учётки, права в Git и Jira) с 3 дней до 50 минут — за счёт автоматизации provisioning через Ansible + HR-интеграции.

Автоматизация наблюдаемости критична в 2026 году, особенно в распределённых и гибридных инфраструктурах. Без централизованного сбора логов вы не понимаете, что происходит в разных узлах. Без корректной трассировки — не найдёте узкое место. Без alert-механизмов — реагируете слишком поздно.

Набор минимально необходимых компонентов:

- логирование (например, EFK-стэк или Loki + Grafana)

- метрики (Prometheus или Zabbix)

- трейсинг (OpenTelemetry, Jaeger)

- alerts и эскалации (OpsGenie, VictorOps, PagerDuty)

Однако не всё имеет смысл автоматизировать. Компании, особенно на волне хайпа по DevOps & SRE, часто бросаются “автоматизировать всё” — и это может стать ловушкой:

- Попытка автоматизировать нестабильные бизнес-процессы приводит к их закреплению в инфраструктуре. Потом они не масштабируются и не меняются.

- Создание предельно сложных пайплайнов развёртывания (15 шагов, условия, rollback-сценарии) без реальной необходимости только тормозит релизы и требует отдельного DevOps-а для поддержки пайплайнов.

- Непропорциональная автоматизация внутреннего документооборота без оценки ROI рассеивает ресурсы: можно потратить месяц на внедрение BPM, которое принесёт пользователям выгоду в 30 минут в неделю.

Вывод: автоматизируйте то, что:

- выполняется часто (от нескольких раз в день до каждые 1–2 дня)

- влияет на время реакции (инциденты, развёртывания, масштабирование)

- зависит от времени или нагрузки (автонастройка ресурсов, ретеншн логов)

И всегда начинайте с прототипа, который можно использовать и масштабировать, а не с идеального пайплайна на запуске.

Контрольные точки масштабирования: когда пересматривать архитектуру

Инфраструктура — не бетон. Она изменяется вместе с бизнесом. Поэтому даже “правильное” масштабирование два года назад может перестать быть актуальным, если продукт изменился или у компании появились новые стратегические задачи.

Важно не “делать один раз и надолго”, а учитывать, в какие моменты имеет смысл вернуться к архитектурному ревью.

Вот ключевые сигналы:

- Производительность систем перестала расти пропорционально ресурсам. Пример: вы добавили 50% CPU, а время отклика уменьшилось на 5%. Это говорит о внутренних ограничениях — архитектура не масштабируется.

- Появились новые команды или продукты с другим рабочим циклом. Например, запуск команды на машинном обучении с особыми требованиями к ресурсам, обновлениям, хранилищам — потребует обособленной платформы.

- Изменение бизнес-модели. Переход с B2B к B2B2C, появление маркетплейса, API для партнёров — меняет профиль нагрузки, частоту записей/чтений, пиковые окна. Это требует новой политики безопасности и мощной системы throttling-а.

- Масштаб команды превысил стабильный лимит DevOps-инфраструктуры. Когда в CI/CD-пайплайнах начинаются конфликты, сборки задерживаются, а команда разворачивает “свои” серверы — это означает утрату единой архитектурной “оси”.

Рекомендованный подход: проводить ревизию инфраструктурной стратегии не реже, чем раз в 12–18 месяцев при среднем или активном росте, и после каждого масштабного бизнес-изменения (новые рынки, переход на подписную модель, покупки компаний).

Цель ревизии — не обязательно смена архитектуры. Иногда достаточно уточнить политики безопасности, внедрить новый инструмент мониторинга или вынести один сервис в отдельный кластер.

Главное — составить карту зоны развития. Без этого масштабирование превращается в цепочку реакций, а не в осознанное развитие.

Заключение

Как пережить рост компании: масштабирование IT-инфраструктуры — не просто вопрос “добавить мощности”. Это способность адаптировать архитектуру, инструменты и процессы под изменяющиеся условия без потери качества, надёжности и скорости.

Компании, которые удерживают технологическую гибкость на этапе роста, выигрывают в реакции на рынок, экономике поддержки и вовлечённости специалистов. Они проектируют развитие, а не догоняют его.

И если вы ощущаете, что инфраструктура стала ограничением — возможно, это не проблема, а приглашение к росту. С правильными решениями, поддержкой и вовремя подключёнными специалистами 2026 год может стать тем годом, когда платформа перестаёт быть “расходом” и становится катализатором всего бизнеса.

Авторизация

Поиск по сайту

Интересное из Microsoft Store

Что комментируют

-

Как создать ярлык для диалогового окна «Выполнить»... 6oblominsk

-

ByteStream Torrent — простой торрент клиент для Wi... 1Ермахан Танатаров

-

Microsoft тестирует вкладки в Блокноте 1ATARIG

-

Windows 10 Login Changer — легко меняем фон экрана... 6Дамир Аюпов

-

Audio Switcher — быстрый способ переключаться межд... 1Василий Весёлкин

-

Audio Router — разводим звук от приложений 5Василий Весёлкин